Now Reading: Attacchi DDoS: Guida Completa su Cause, Tipologie e Difese Efficaci

-

01

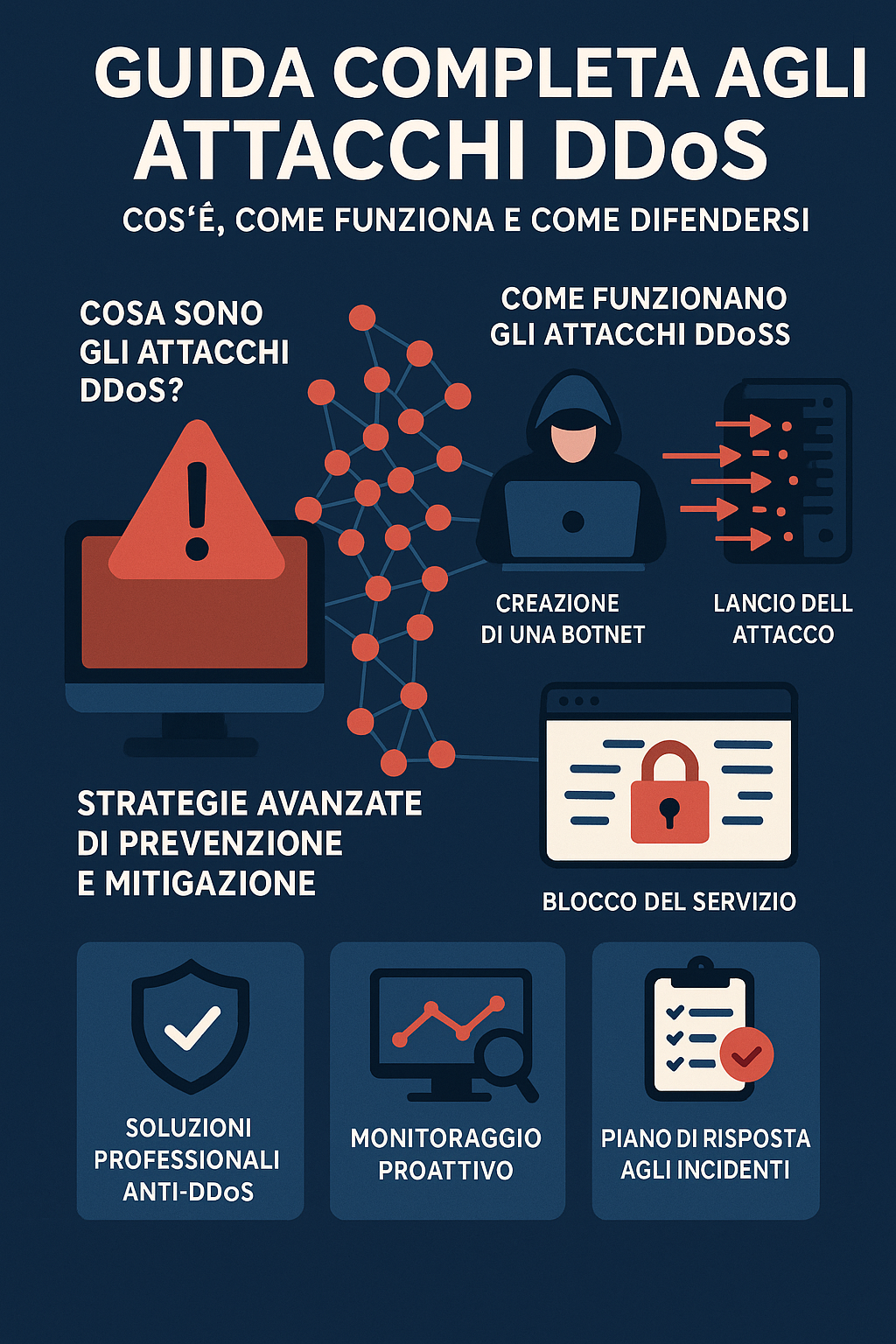

Attacchi DDoS: Guida Completa su Cause, Tipologie e Difese Efficaci

Attacchi DDoS: Guida Completa su Cause, Tipologie e Difese Efficaci

Introduzione

Gli attacchi DDoS (Distributed Denial of Service) sono tra le minacce informatiche più diffuse e dannose per aziende, enti governativi e privati. Questi attacchi possono paralizzare siti web, servizi online e infrastrutture critiche, causando perdite economiche e danni reputazionali.

In questa guida approfondita, esploreremo nel dettaglio:

✔ Cosa sono gli attacchi DDoS e come funzionano

✔ Le diverse tipologie e tecniche utilizzate

✔ Chi li compie e perché

✔ Conseguenze per le vittime

✔ Strategie avanzate di prevenzione e mitigazione

L’obiettivo è fornire una risorsa completa per comprendere e contrastare questa minaccia.

Cosa Sono gli Attacchi DDoS?

Un attacco DDoS è un tentativo deliberato di interrompere un servizio online sovraccaricandolo con un traffico fraudolento proveniente da più fonti. A differenza di un semplice DoS (Denial of Service), che proviene da un singolo dispositivo, un DDoS coinvolge migliaia di dispositivi compromessi (botnet), rendendolo più difficile da bloccare.

Come Funzionano gli Attacchi DDoS?

- Creazione di una Botnet: L’attaccante infetta dispositivi IoT, server o PC con malware, trasformandoli in “zombie”.

- Lancio dell’Attacco: La botnet inonda il bersaglio con richieste finché il server non crolla.

- Blocco del Servizio: Gli utenti legittimi non riescono più ad accedere al sito o all’applicazione.

Tutte le Tipologie di Attacchi DDoS

Esistono tre principali categorie di attacchi DDoS, ciascuna con tecniche specifiche:

1. Attacchi al Livello di Rete (Layer 3/4)

Colpiscono l’infrastruttura di rete, saturando la banda o le risorse del server.

- SYN Flood: Invia richieste TCP incomplete per esaurire le connessioni disponibili.

- UDP Flood: Bombarda la rete con pacchetti UDP (usati in DNS/NTP).

- ICMP Flood (Ping Flood): Inonda il target con richieste ICMP.

2. Attacchi al Livello Applicativo (Layer 7)

Simulano traffico legittimo, rendendoli più difficili da rilevare.

- HTTP Flood: Richieste HTTP massive (es. ripetuti refresh di una pagina).

- Slowloris: Mantiene connessioni HTTP aperte lentamente, esaurendo le risorse.

3. Attacchi di Amplificazione

Sfruttano protocolli di rete per moltiplicare il traffico malevolo.

- DNS Amplification: Richieste DNS manipolate per generare risposte gigantesche.

- NTP Amplification: Usa server NTP per inondare la vittima con dati.

Chi Esegue gli Attacchi DDoS e Perché?

| Attore | Motivazione | Esempi |

|---|---|---|

| Hacker | Sfida tecnica, vandalismo | Attacchi dimostrativi |

| Cybercriminali | Estorsione (ransom DDoS) | Minaccia di attacchi a pagamento |

| Concorrenti | Danneggiare un’azienda rivale | Blocco di e-commerce |

| Hacktivisti | Protesta politica/sociale | Attacchi a governi |

| Nazioni | Guerra informatica | Sabotaggio di infrastrutture |

Conseguenze di un Attacco DDoS

- Perdita di fatturato (siti e-commerce bloccati)

- Danni reputazionali (mancanza di fiducia dei clienti)

- Costi di mitigazione (servizi anti-DDoS, downtime)

- Violazione di dati (usato come diversivo per altri attacchi)

Come Proteggersi: Strategie Avanzate

1. Soluzioni Professionali Anti-DDoS

- Cloudflare, Akamai, AWS Shield: Filtrano il traffico malevolo prima che raggiunga il server.

- Anycast DNS: Distribuisce il carico su più data center.

2. Configurazioni di Rete e Server

- Firewall e IPS: Bloccano pacchetti sospetti.

- Limitazione del Traffico: Rate limiting sulle richieste HTTP.

- Blackhole Routing: Reindirizza il traffico dannoso verso un “buco nero”.

3. Monitoraggio Proattivo

- SIEM (Security Information and Event Management): Analisi in tempo reale.

- Allarmi Automatici: Notifiche per picchi di traffico anomali.

4. Piano di Risposta agli Incidenti

- Team dedicato per gestire emergenze DDoS.

- Backup e ripristino veloce dei servizi.

5. Educazione e Best Practices

- Aggiornare costantemente software e firmware.

- Disabilitare servizi inutili su server e dispositivi IoT.

- Google Project Shield (Protezione DDoS per giornalisti e ONG)

🔗 https://projectshield.withgoogle.com/

(Servizio gratuito per organizzazioni a rischio) - NIST – Guida alla Resilienza DDoS

🔗 https://www.nccoe.nist.gov/projects/

(Standard governativi USA per la sicurezza)

Conclusione

Gli attacchi DDoS sono in costante evoluzione, con tecniche sempre più sofisticate. Le aziende devono adottare un approccio multilivello, combinando:

✅ Protezione tecnologica avanzata

✅ Monitoraggio continuo

✅ Piani di emergenza

Investire nella sicurezza informatica non è più un’opzione, ma una necessità vitale per sopravvivere nell’era digitale.

🔒 Se gestisci un servizio critico, non aspettare di subire un attacco: proteggiti ora!

Segui il nostro bellissimo blog: Hackerlog.net per rimanere aggiornato su cybersecurity, hacking etico e molto altro sulle infrastrutture digitali.

Anonimo

Beh, articolo corto ma efficace e semplice da capire!